Webアプリ言語の選び方で“脆弱性ゼロ”へ近づく:脆弱性を減らすための最新セキュリティトレンド徹底解説

1. 言語選びが防げる“脆弱性の種類”を正しく理解する

セキュリティを強化するためには、まず「どの脆弱性は言語によって防げるのか」を整理する必要があります。

メモリ安全性に関連する脆弱性

対象となる脆弱性

・バッファオーバーフロー

・Use-after-free

・二重解放

・Null pointer dereference

言語の影響が極めて大きいカテゴリです。Rustの所有権モデルや、Go/Python/JavaScript の GC によって、構造的に発生しないよう設計されています。

逆に、C/C++ のように手動管理が必要な言語では、熟練者でもミスによる脆弱性を完全には避けられません。

型安全性に関連するロジック脆弱性

対象となる脆弱性

・型変換エラー

・意図しない入力処理

・ビジネスロジック破綻

TypeScript や Go のように厳格な型チェックがある言語は、開発時点でエラーを検出できます。

一方、JavaScript や PHP のように動的型言語では、バグが実行時まで検知されないため、脆弱性発生率に差が出やすい傾向があります。

インジェクション系(言語よりフレームワーク依存度が高い)

対象となる脆弱性

・SQL Injection

・XSS

・Command Injection

これらは、言語そのものよりもフレームワークのエスケープ機能・ORMの安全性・テンプレートエンジンの実装に左右されます。

Django、Rails、NestJSはこの層の対策を標準搭載しており、強力な安全基盤として高評価です。

2. 最新トレンド:2025年のWebアプリ言語選びの基準

企業・スタートアップ・行政システムで採用が増えている言語には、次のような共通した傾向があります。

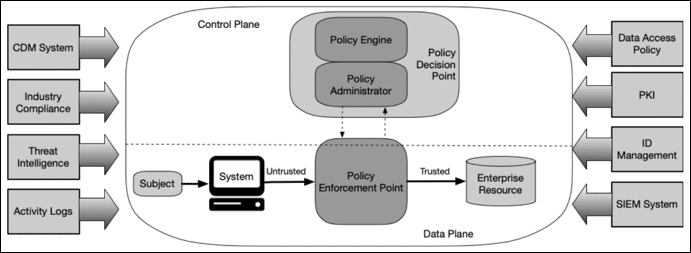

Zero-trust設計を支える「型とメモリの厳格性」

RustやGoが伸びている理由は、Zero-trustアーキテクチャの導入が進んだからです。

安全であることを「前提」とせず、あらゆる操作の整合性を言語が検証します。

Rust

・所有権モデル(メモリ安全性をコンパイル時に保証)

・Borrow Checker によるデータ競合の排除

・unsafe ブロックが視覚的に明確

Go

・シンプルな型

・メモリ管理の自動化

・標準ライブラリが安全設計で統一

これらは「アプリが複雑化しても脆弱性が発生しにくい」言語として評価されています。

Webフロントとバックエンドを統一するTypeScriptの躍進

TypeScriptはJavaScriptエコシステムの巨大さに加え、型安全性を提供し、フロント〜バックエンド〜インフラ(Infrastructure as Code)まで同一言語で統一できます。

結果として、

・コードの一貫性が保たれる

・レビューの粒度が統一

・セキュリティポリシーを横断的に適用

が可能です。

特に、Next.js、NestJS、Bunの普及が加速要因となっています。

セキュリティ標準を内包したフレームワークの価値が上昇

現代のWebアプリでは、言語だけでなく、フレームワークの初期設定の強さが選定基準のトップに来ています。

安全性が高いと言われるフレームワークの特徴

・テンプレート自動エスケープ

・CSRF, XSS, SQL Injectionを標準ブロック

・Authentication, Authorizationの枠組みが成熟

代表例

・Django(Python)

・Ruby on Rails(Ruby)

・NestJS(TypeScript)

・Laravel(PHP)

特に RailsとDjangoは、セキュリティを「設定不要のデフォルト」で提供する思想が強く、企業から長年支持されています。

3. 言語別の専門的セキュリティ分析

Rust:メモリ安全性を最初から保証する“構造的に強い言語”

Rust は、メモリ管理を完全自動化するわけではなく、所有権システムで安全性を強制する点が革新的です。

メリット

・バッファオーバーフロー発生確率が極めて低い

・データ競合をコンパイル時に排除

・高パフォーマンスでWebAssemblyにも強い

Web APIや高速処理部分のセキュリティが最優先のプロジェクトに適しています。

Go:実運用での堅牢性とシンプル設計

Goは言語仕様が極端にシンプルなため、

・認知的負荷が低く、ミスが少ない

・標準ライブラリの一貫した安全設計

・ガベージコレクションでメモリ確保ミスを防ぐ

という生産性の高さが評価されています。

APIやクラウドシステムでの採用増加は続いており、特にコンテナ環境との相性が良い点も現代的です。

TypeScript:最大規模のエコシステムと型安全性の組み合わせ

TypeScriptはJS の脆弱性を補う「保険」として導入されることが多いですが、その効果は大きく、

・型の不整合によるロジック破綻

・不適切な入力処理

をコンパイル時に遮断できます。

さらに、

・Next.js(XSS耐性)

・NestJS(構造化された入力バリデーション)

といった強力なフレームワークとの相性が良く、フルスタックでの安全性が高いことが特徴です。

Python / Django:標準でのセキュリティ実装が充実

Python自体は動的型ですが、DjangoやFastAPI など成熟したフレームワークが強みです。

特にDjangoは、

・CSRFトークン

・テンプレート自動エスケープ

・SQL Injection対策

を標準化しています。

研究系・分析ツール・プロトタイプから本番まで移行しやすい点も利点です。

Ruby / Rails:セキュリティベストプラクティスを“文化”として取り込む

Railsは初期設定の段階で安全性を最大限考慮した設計になっており、「Secure by default」の代表格です。

・ストロングパラメータによる入力制御

・ActiveRecordによるSQL注入対策

・XSS耐性の高いテンプレート

が組み込まれ、脆弱性の芽を初期から摘む文化が根付いています。

4. 言語×フレームワーク×運用体制で決まるセキュリティレベル

セキュリティは言語だけで決まりません。現代的な視点では次の3層で判断します。

- 言語の安全性(メモリ、型、ランタイム)

- フレームワークの安全設計(初期設定・自動対策)

- 運用プロセス(自動テスト、SCA、SAST、CI/CD でのセキュリティチェック)

特に近年は、依存ライブラリの脆弱性(Supply Chain Attack)が問題化しており、言語選択だけでなく、エコシステムの健全性がますます重要視されています。

5. プロジェクトに応じた最適な言語選び:専門家視点での推奨

セキュリティは後から追加するものではなく、最初の設計段階でリスクをどれだけ排除できるかが成功のカギとなります。そのため、メモリ安全性、型システム、フレームワークの標準対策、そしてコミュニティの健全性といった4つの要素を軸にプログラミング言語を選定することで、脆弱性を“構造的に”減らすことが可能になります。安全で信頼性の高いWebアプリを構築するためには、言語選択を戦略的に行うことが、最終的な成果を左右する重要な要素となります。

Hatonet connects onsite personnel IT companies in Vietnam, helping enterprises fully utilize the company’s human resources in an efficient and professional manner, and saving costs.

Connecting up to 400,000 people in the IT industry.

Save costs on finding headhunt partners.

Accompany and support in processes

Contact Us:

Email: hello@hatonet.com

.gif)